2025年3月勒索软件流行态势分析

- 2025-04-09 10:10:38

勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

2025年3月,全球新增的双重勒索软件家族有Babuk2、Crazyhunter、Nightspire、Ralord、VanHelsing、Weyhro、Skira、Secp0、Arkana等。

其中Babuk2是Babuk勒索软件的后续变种,运营者对Babuk勒索家族进行了仿冒。主要针对VMware ESXi平台实施攻击,采用AES+RSA加密算法及双重勒索策略(加密文件并窃取数据),Babuk代码因在暗网部分泄露而增强了传播威胁。

CrazyHunter最早现身于2025年2月,其使用Prince家族泄露源码构建。利用污染的USB设备作为初始攻击载体。当前该家族攻击的10个目标全部为中国台湾企业,涉及教育、医疗、体育、科技等行业。

NightSpire攻击主要利用FortiOS漏洞(CVE-2024-55591)获取管理员权限进行初始访问,随后进行横向移动攻击。喜好对受害者进行施压,要求2天内支付并公开拒绝付款企业信息以削弱受害企业声誉。

RALord利用Python/Rust开发加密器,以RC4+PRGA算法加密文件(扩展名.RALord),重点攻击Fortinet、SonicWall、Cisco等企业设备,并偏好暴力破解与CVE漏洞利用;该组织以高分成比例吸引附属机构,提供工具链与暗网服务,疑似关联已关闭的RA World(曾用Go存储样本,与停运的FunkSec代码部分相似)。

VanHelsing勒索家族采用C++编写,支持 Windows、Linux、BSD、ARM、ESXi系统,具备跨平台威胁能力。运营方要求加盟者禁止攻击独联体国家,并通过区块链验证的5000美元保证金准入(优质攻击者可豁免)。加盟者分成80%,运营方抽取20%。

以下是本月值得关注的部分热点:

CISA称Medusa勒索软件攻击了300多个关键基础设施组织

EncryptHub利用Windows的0day漏洞部署勒索软件

勒索软件从网络摄像头对网络进行加密以绕过EDR

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

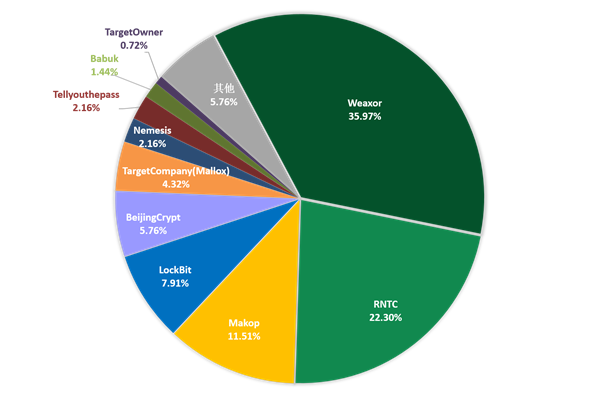

针对本月勒索软件受害者设备所中病毒家族进行统计:Weaxor家族占比35.97%居首位,第二的是RNTC占比22.30%的,Makop家族以15.51%位居第三。

其中:Weaxor家族最早出现于2024年11月,是Mallox家族的变种版本。该团伙重点攻击国内的用友NC、亿赛通、蓝凌、明源、智邦、灵当、致远OA、SQLServer等Web应用和数据库,针对部分机器投递CobaltStrike进行远程控制,针对部分机器投递勒索病毒。

自2025年1月起此家族持续霸榜Top1,赎金范围从8千到1.5万人民币间波动。

图1. 2025年3月勒索软件家族占比

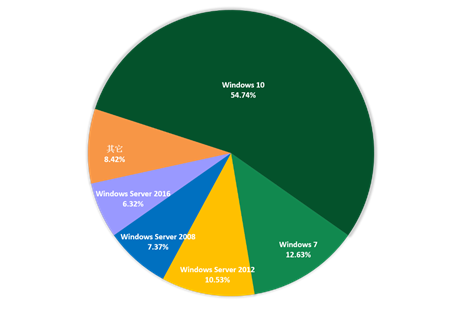

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows 7以及Windows Server 2012。

图2. 2025年3月勒索软件入侵操作系统占比

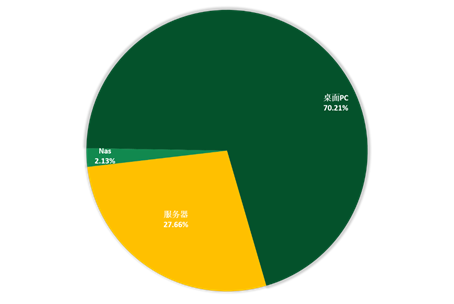

2025年3月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC大幅领先服务器,NAS平台以内网SMB共享加密为主。

图3. 2025年3月勒索软件入侵操作系统类型占比

勒索软件热点事件

CISA称Medusa勒索软件攻击了300多个关键基础设施组织

美国网络安全和基础设施安全局(CISA)表示,截至上个月,Medusa勒索软件攻击行动已影响到美国关键基础设施领域的300多家机构。这一情况是在CISA与美国联邦调查局(FBI)以及多州信息共享与分析中心(MS-ISAC)近日联合发布的一份公告中披露的。

CISA、FBI和MS-ISAC在3月11日发出警告称:“截至2025年2月,Medusa勒索软件的开发者及其关联方已影响到来自多个关键基础设施领域的300多个受害者,受影响的行业包括医疗、教育、法律、保险、科技和制造业。”……“FBI、CISA和MS-ISAC鼓励各机构实施本公告‘缓解措施’部分中的建议,以降低Medusa勒索软件事件发生的可能性并减轻其影响。”

正如公告所解释的,为防范Medusa勒索软件攻击,建议防御者采取以下措施:

l 修复已知的安全漏洞,确保操作系统、软件和固件在合理时间内完成补丁更新。

l 对网络进行分段,限制受感染设备与机构内其他设备之间的横向移动。

l 过滤网络流量,阻止来自未知或不可信源对内部系统远程服务的访问。

Medusa勒索软件大约在四年前,即2021年1月首次出现。但该犯罪团伙的活动直到两年后的2023年才开始增多。当时,他们推出了Medusa Blog数据泄露网站,以被盗数据为筹码施压受害者支付赎金。自出现以来,该团伙声称在全球有400多个受害者。2023年3月,在宣称对明尼阿波利斯公立学校区(MPS)发动攻击并分享被盗数据视频后,该团伙引起了媒体的关注。 2023年11月,丰田汽车公司旗下的丰田金融服务公司拒绝支付800万美元的赎金要求并通知客户数据泄露后,该团伙还在其暗网勒索门户上泄露了据称从该公司窃取的文件。

EncryptHub利用Windows的0day漏洞部署勒索软件

名为EncryptHub的攻击组织与利用本月修补的Microsoft管理控制台漏洞的Windows系统0day攻击有关。

研究人员发现,此安全功能绕过(CVE-2025-26633)存在于易受攻击设备上的MSC文件处理方式中。攻击者可以利用该漏洞来规避Windows文件信誉保护并执行代码,因为在未修补的设备上加载意外的MSC文件之前,用户不会收到警告。

研究人员在向Microsoft报告漏洞之前发现的攻击中,EncryptHub(也称为Water Gamayun或Larva-208)使用编号为CVE-2025-26633的0day漏洞来执行恶意代码并从受感染的系统中提取数据。在整个攻击活动中,攻击组织部署了多个与之前的EncryptHub攻击相关的恶意负载,包括EncryptHub窃取程序、DarkWisp后门、SilentPrism后门、Stealc、Rhadamanthys窃取程序和基于PowerShell的MSC EvilTwin木马加载程序。

此外,EncryptHub还会部署勒索软件载荷,其主要合作的勒索组织为RansomHub和BlackSuit。

值得一提的是,EncryptHub攻击组织在广泛进行各类攻击活动外,还以“SkorikARI”名义向微软提交漏洞(如CVE-2025-24071、CVE-2025-24061),并获得了微软官方致谢。

勒索软件从网络摄像头对网络进行加密以绕过EDR

有人发现Akira勒索软件团伙利用一台未受保护的网络摄像头对受害者的网络发动加密攻击,成功绕过了原本在Windows系统中阻止加密程序的端点检测与响应(EDR)系统。

值得注意的是,Akira团伙最初试图在Windows系统上部署加密程序,但被受害者的EDR解决方案拦截,之后才转而利用网络摄像头发动攻击。这些攻击者最初是通过目标公司暴露在外的远程访问解决方案进入企业网络的,很可能是利用了被盗的凭证或通过暴力破解密码得逞。进入网络后,他们部署了合法的远程访问工具“AnyDesk”,窃取了该公司的数据,用于实施双重勒索攻击。接着,Akira团伙使用远程桌面协议(RDP)进行横向移动,在部署勒索软件有效负载之前,尽可能地将其控制范围扩展到更多系统。最终,攻击者投放了一个受密码保护的ZIP文件(win.zip ),其中包含勒索软件有效载荷(win.exe),但受害者的EDR工具检测到并隔离了该文件,基本上阻止了这次攻击。

此次攻击失败后,Akira团伙开始探寻其他攻击途径,他们对网络进行扫描,寻找可用于加密文件的其他设备,结果发现了一台网络摄像头和指纹扫描仪。攻击者选择网络摄像头是因为它容易受到远程shell访问攻击,并且其视频流可以被未经授权查看。此外,该摄像头运行的是基于Linux的操作系统,与Akira的Linux加密程序兼容,而且它没有安装EDR代理,因此是远程加密网络共享文件的理想设备。

安全分析团队证实,攻击者利用网络摄像头的Linux操作系统挂载了该公司其他设备的Windows SMB网络共享。然后,他们在网络摄像头上启动了Linux加密程序,并通过SMB协议对网络共享进行加密,成功绕过了网络上的EDR软件。

这个案例表明,EDR防护并非万能的安全解决方案,企业不应仅仅依赖它来防范攻击。此外,物联网设备不像计算机那样受到密切监控和维护,但仍然构成重大风险。因此,这类设备应与生产服务器和工作站等更为敏感的网络隔离开来。同样重要的是,所有设备(包括物联网设备)都应定期更新固件以修复可能在攻击中被利用的已知漏洞。

黑客信息披露

以下是本月收集到的黑客邮箱信息:

表1. 黑客邮箱

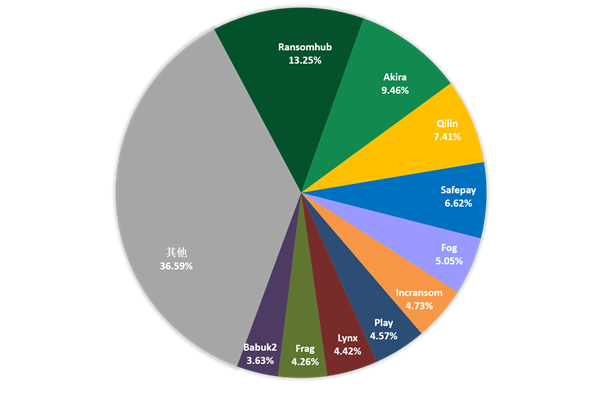

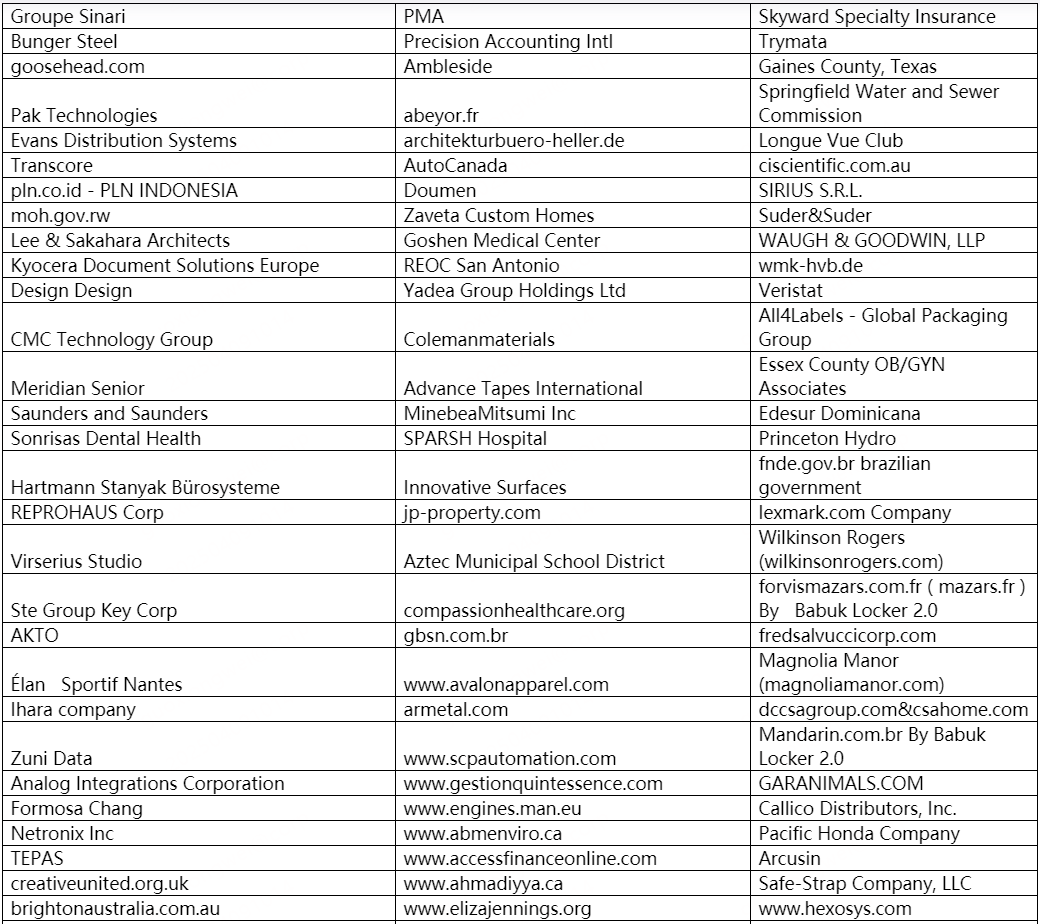

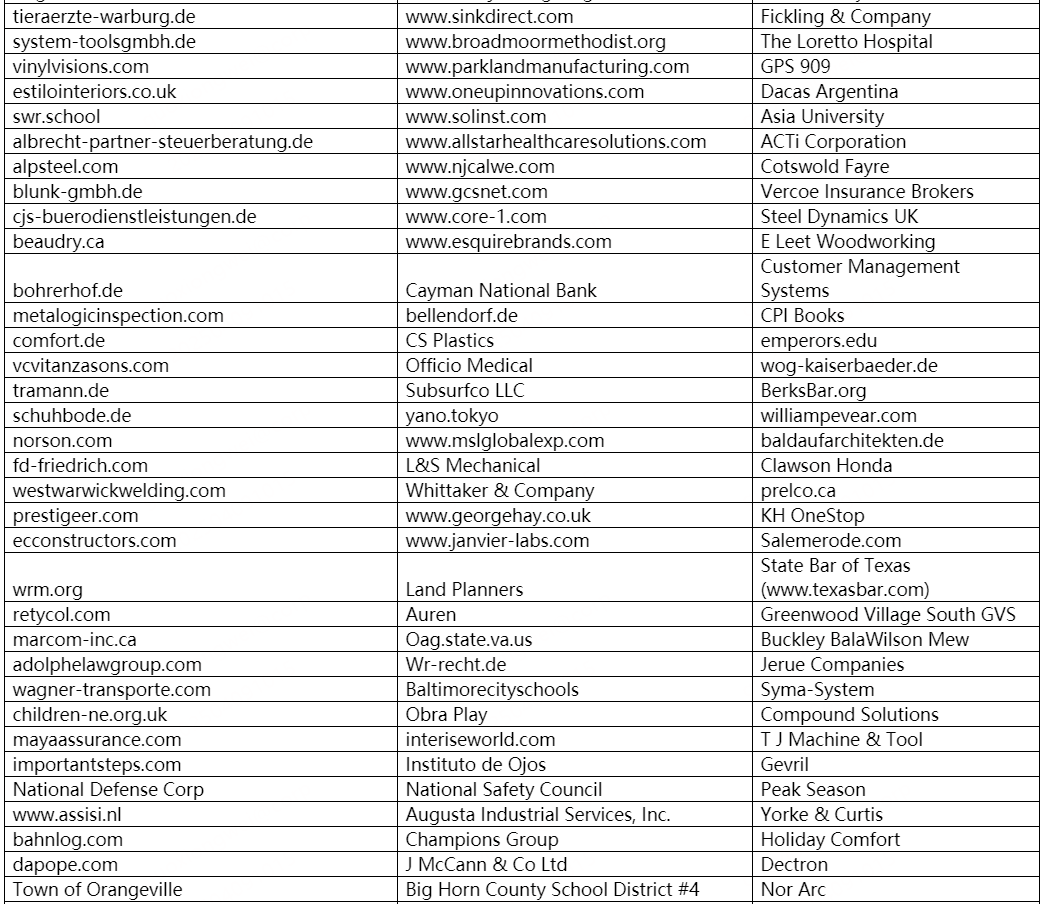

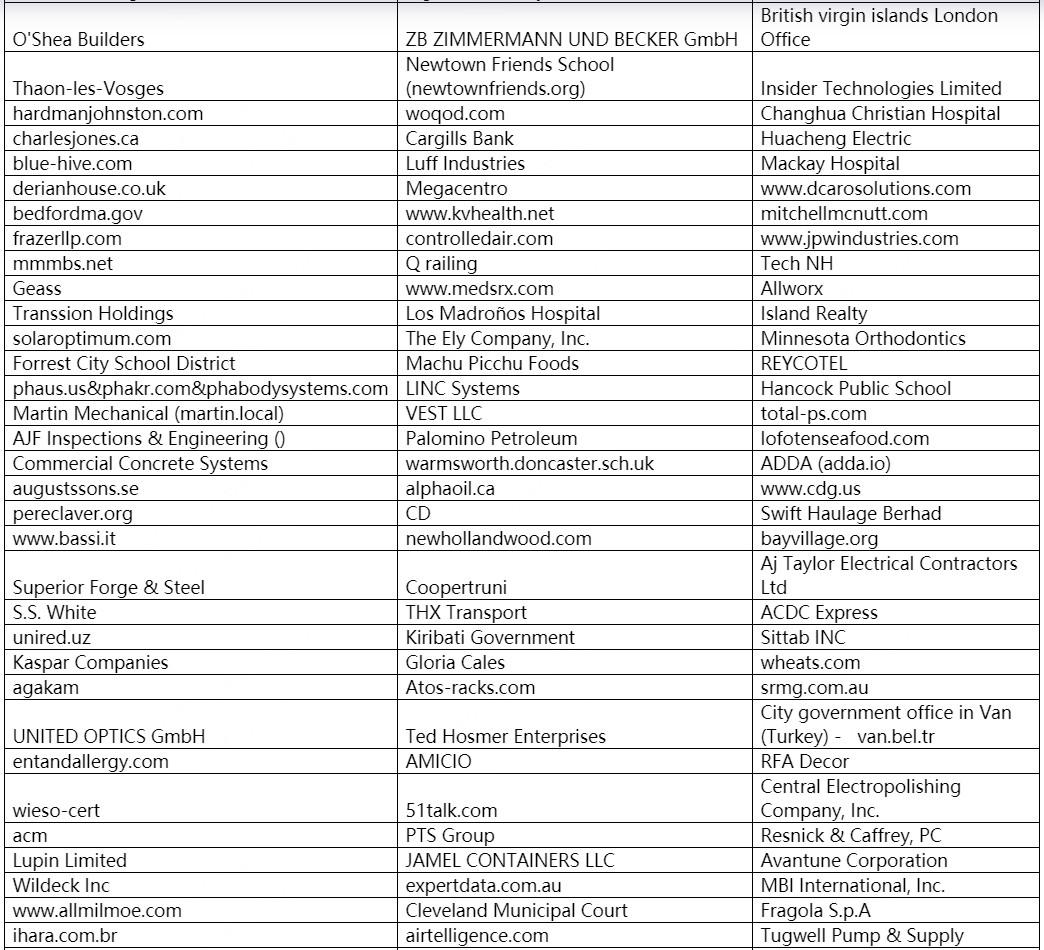

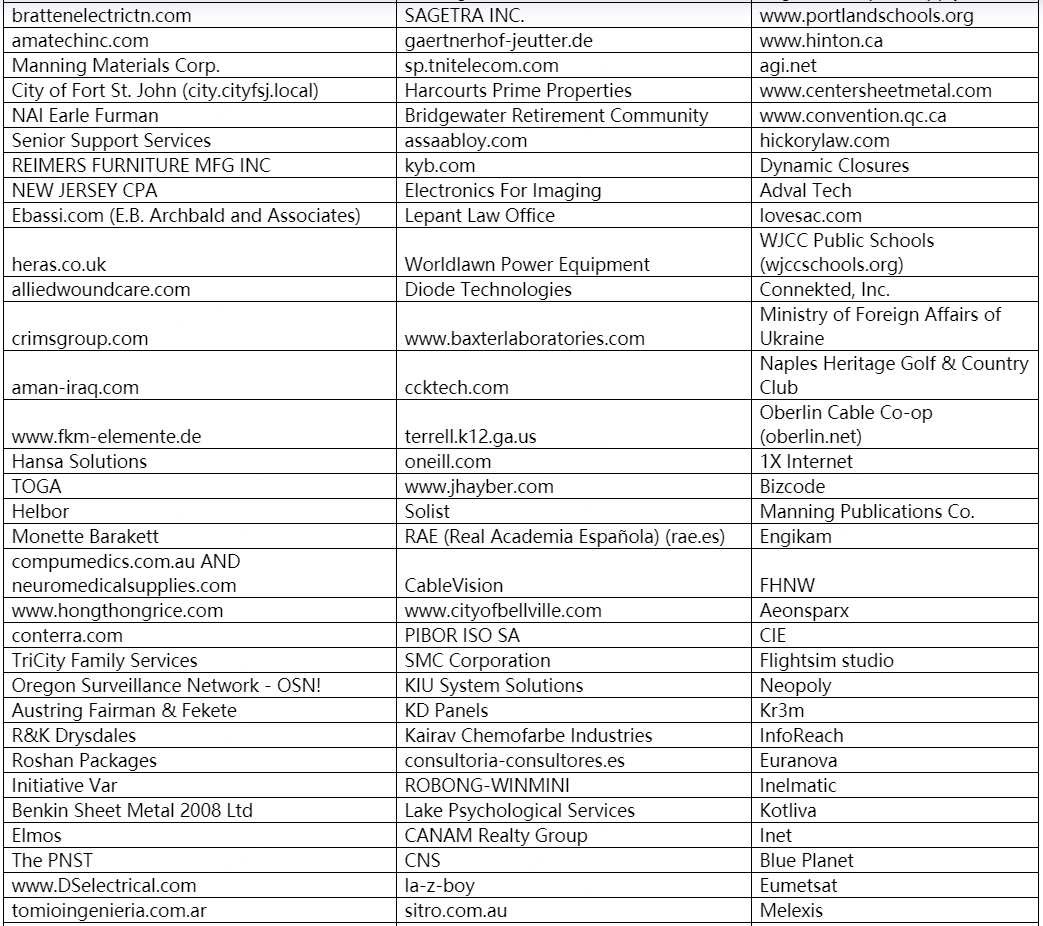

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

图4. 2025年3月通过数据泄露获利的勒索软件家族占比

以下是本月被双重勒索软件家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

本月总共有634个组织/企业遭遇勒索攻击,其中包含中国16个组织/企业在本月遭遇了双重勒索/多重勒索。其中有2个组织/企业未被标明,因此不在以下表格中。

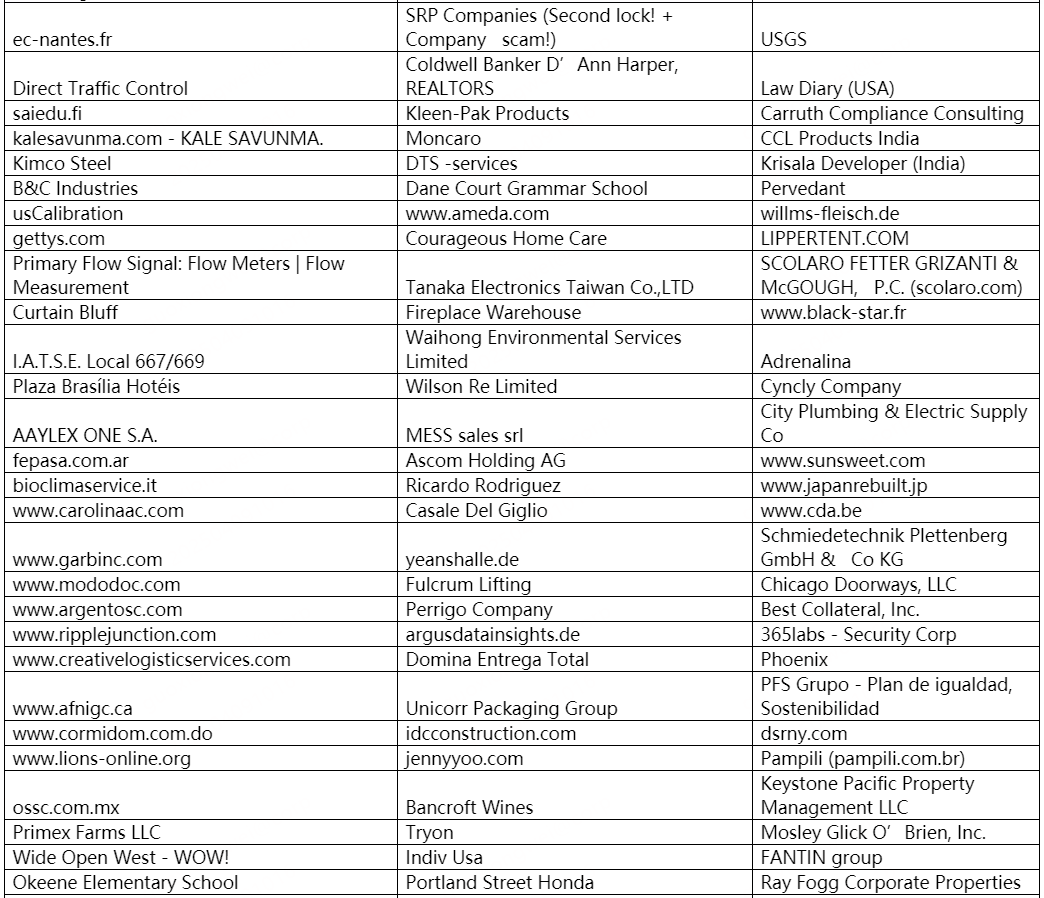

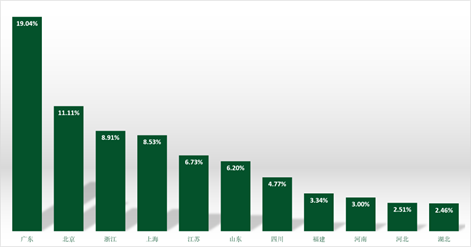

表2. 受害组织/企业

系统安全防护数据分析

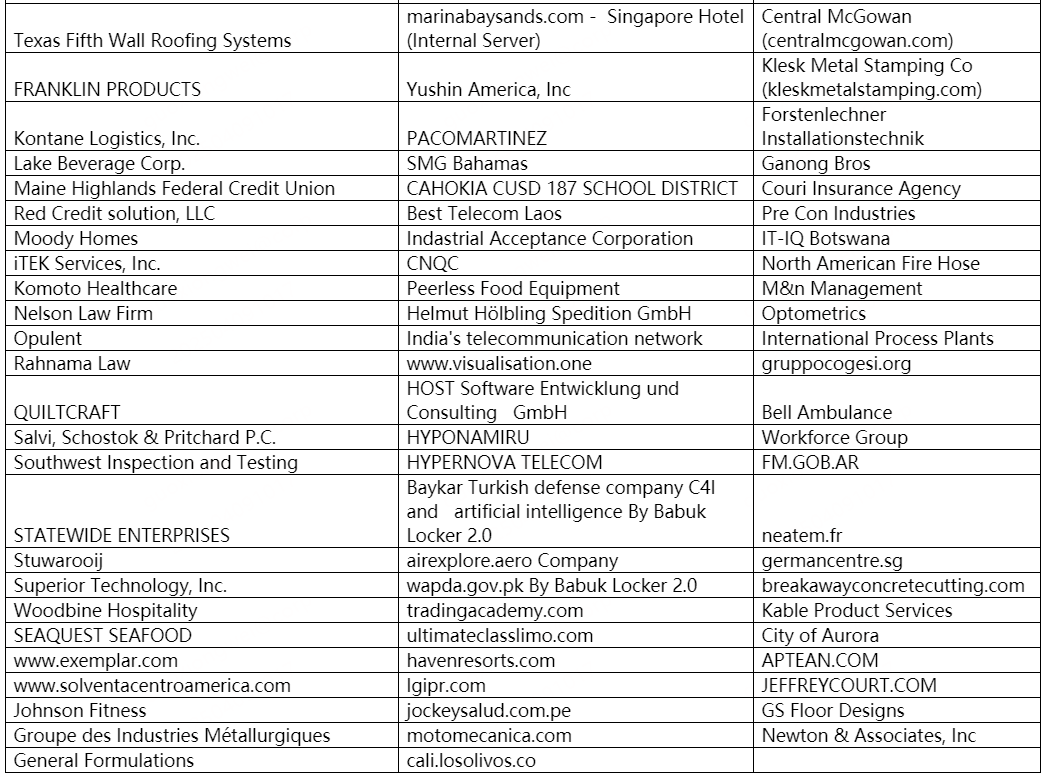

360系统安全产品,目前已加入黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows Server 2008、Windows 7以及Windows 10。

图5 2025年3月受攻击系统占比

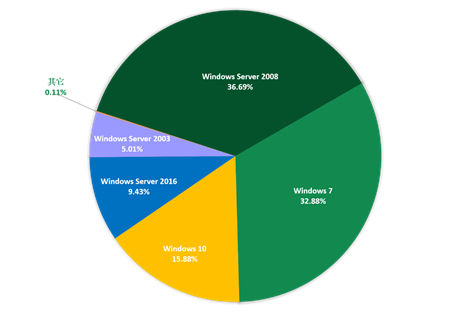

对2025年3月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

图6. 2025年3月国内受攻击地区占比排名

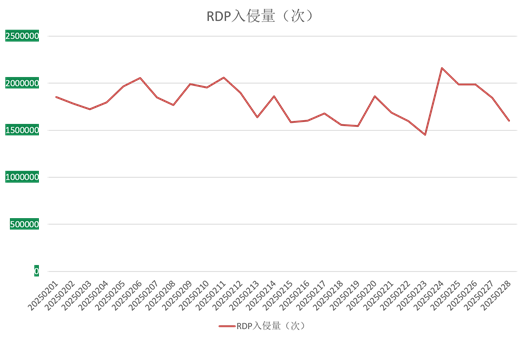

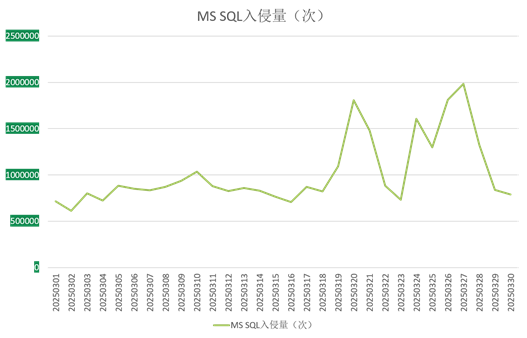

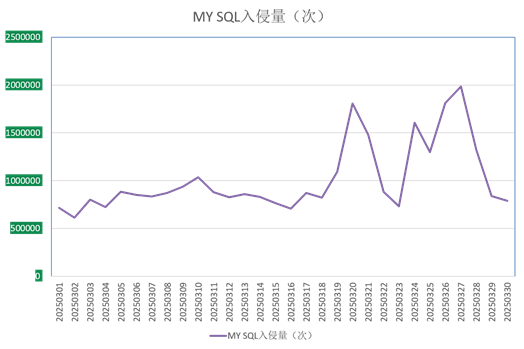

通过观察2025年3月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

图7. 2025年3月监控到的RDP入侵量

图8. 2025年3月监控到的MS SQL入侵量

图9. 2025年3月监控到的MYSQL入侵量

勒索软件关键词

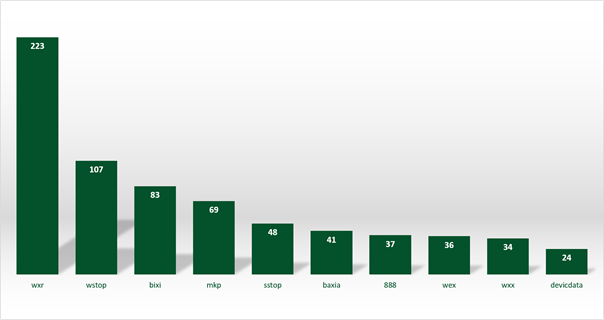

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

² wxr:属于Weaxor勒索软件家族,该家族目前的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒,以及类软件漏洞利用方式进行投毒。

² wstop: RNTC勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒,同时通过smb共享方式加密其他设备。

² bixi:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为beijing而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

² mkp: 属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

² sstop:同wstop。

² baxia:同bixi。

² 888:属于Nemesis2024家族,以勒索信中的Nemesis家族字段命名。该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。devicdata:同hmallox。

² wex:同wxr。

² wxx:同wxr。

² devicdata:属于TargetCompany(Mallox)勒索软件家族,由于被加密文件后缀会被修改为mallox而成为关键词。该分支主要通过暴力破解远程桌面口令成功后手动投毒。

图10 2025年3月反病毒搜索引擎关键词搜索排名

解密大师

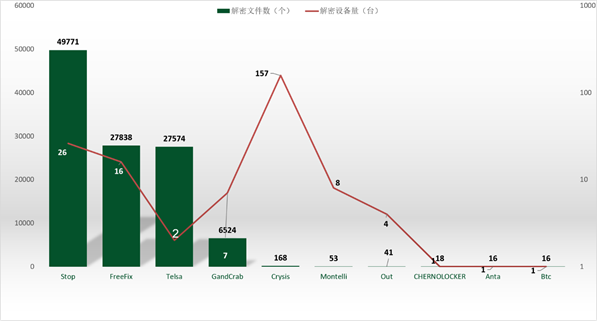

从解密大师本月解密数据看,解密量最大的是Stop其次是FreeFix。使用解密大师解密文件的用户数量最高的是被Crysis家族加密的设备。

图11. 2025年3月解密大师解密文件数及设备数排名

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号